La décision de Let’s Encrypt de raccourcir la durée de validité maximale du certificat de 90 jours pour 45 jours marque l’un des changements structurels les plus influents de l’écosystème TLS moderne. Cette mise à jour n'est pas un événement isolé mais fait partie d'un mouvement plus large de l'autorité de certification et des communautés de navigateurs visant à renforcer la protection contre les compromissions., réduire le recours à la révocation traditionnelle, et encourager une gestion entièrement automatisée du cycle de vie des certificats.

Comprendre cette transition est essentiel pour les administrateurs, Équipes DevOps, développeurs, et des ingénieurs en sécurité qui conçoivent des systèmes qui dépendent d'une disponibilité HTTPS ininterrompue. Cet article fournit une analyse complète des changements de politique, le calendrier de validation, implications opérationnelles, défis d'automatisation, et le comportement du client ACME attendu désormais par Let's Encrypt.

Pourquoi Let's Encrypt passe à 45 Certificats journaliers

La principale raison de cette transition est de réduire la fenêtre d'exposition aux clés privées divulguées ou volées.. Plus court Certificat SSL les durées de vie réduisent considérablement le temps pendant lequel une clé compromise peut être utilisée de manière abusive, surtout dans les cas où les mécanismes de révocation sont lents ou peu fiables.

Ce changement s'aligne sur les nouvelles exigences de base de l'autorité de certification et du forum des navigateurs.. Ces exigences visent à améliorer la confiance de bout en bout en garantissant que les certificats restent continuellement liés aux propriétaires de domaine actuels et validés.. Par conséquent, les autorités de certification doivent raccourcir les périodes de validité et exiger des contrôles d'autorisation plus fréquents.

Les résultats suivants sont les avantages directs en matière de sécurité de cette réduction:

- Il limite l'utilité opérationnelle des clés privées volées puisque le certificat devient invalide plus rapidement.

- Cela améliore la fiabilité des systèmes de révocation car des fenêtres de validité plus petites réduisent la pression sur les mécanismes de révocation externes..

- Il oblige les organisations à mettre à niveau et à automatiser la gestion du cycle de vie des certificats., qui a toujours été une source majeure de pannes de certificats expirés.

Comprendre la réduction de la période de réutilisation des autorisations

La réduction de la durée de vie des certificats est profondément liée au changement dans la réutilisation des autorisations. La réutilisation des autorisations définit la durée pendant laquelle un domaine précédemment validé peut ignorer la revalidation. Let's Encrypt prend actuellement en charge une période de réutilisation de trente jours, qui permet aux administrateurs de renouveler les certificats une fois par mois sans revalider la propriété du domaine.

Hébergement Web WordPress

À partir de 3,99 $/mois

Les principales raisons de ce changement peuvent être résumées comme suit:

- Les attaquants qui accèdent à un compte ACME ou à une configuration DNS ne seront pas en mesure de maintenir l'émission de certificats à long terme en utilisant des autorisations obsolètes..

- La mise en cache des révocations et des autorisations devient plus efficace car toute compromission a une fenêtre de temps très limitée.

- Il améliore la parité entre les environnements DNS automatisés et statiques, encourager les équipes à adopter des flux de travail plus sécurisés et automatisés.

Voici le chiffrons annonce officielle:

"Let's Encrypt réduira la validité maximale du certificat de 90 jours pour 45 jours et réduire la période de réutilisation des autorisations, réduisant la fenêtre de compromission et améliorant l’efficacité de la révocation.

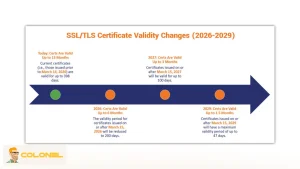

Chronologie complète du déploiement de Let's Encrypt pour le 45 Certificats journaliers

Let's Encrypt n'appliquera pas ces modifications soudainement. Plutôt, il utilise les profils ACME pour déployer progressivement les nouvelles durées de vie. Cette approche structurée réduit le risque opérationnel et permet aux développeurs et aux administrateurs de tester leurs pipelines d'automatisation avant que les modifications ne deviennent obligatoires..

Le calendrier officiel comprend trois phases principales. Comprendre ce calendrier est essentiel car les politiques de renouvellement, exigences de validation, et les attentes des clients changent à chaque phase.

Serveur VPS pas cher

À partir de 2,99 $/mois

Phase un: Peut 13, 2026

Dans cette phase, Let's Encrypt présentera le profil tlsserver ACME. Ce profil délivre des certificats d'une validité maximale de 45 jours et est conçu pour les premiers utilisateurs et les équipes qui souhaitent valider leurs stratégies d'automatisation avant l'application obligatoire. Les principales caractéristiques de cette phase comprennent:

- Les changements sont opt-in, afin que les environnements de production ne soient pas affectés pendant les tests.

- Les équipes peuvent évaluer comment leurs clients ACME réagissent à une durée de vie plus courte.

- Les développeurs peuvent identifier les problèmes liés aux mises à jour DNS, limites de taux, planification, et rechargements automatisés.

Phase deux: Février 10, 2027

Durant cette phase, le profil classique par défaut commencera à émettre des certificats de soixante-quatre jours au lieu des certificats de quatre-vingt-dix jours utilisés aujourd'hui. La réutilisation des autorisations sera également limitée à dix jours au lieu de trente.

Les effets suivants seront visibles sur la plupart des infrastructures:

- Les anciens scripts de renouvellement basés sur des intervalles de soixante jours entraîneront des pannes car ils permettront aux certificats d'expirer avant le renouvellement..

- Les clients ACME qui ne prennent pas en charge la planification dynamique devront être mis à niveau.

- DNS-01 les flux de travail qui dépendent de mises à jour manuelles lentes commenceront à échouer.

Phase trois: Février 16, 2028

Cette phase complète la transition. Tous les certificats seront limités à un maximum de 45 jours, et les autorisations de domaine ne resteront valables que sept heures. Ce dernier changement introduit plusieurs exigences opérationnelles auxquelles chaque administrateur doit se préparer.:

- Les défis DNS nécessitent une automatisation quasi instantanée; sinon, les tentatives de validation échoueront.

- Les renouvellements de certificats doivent être effectués beaucoup plus fréquemment.

- L'implication humaine devient peu pratique car les renouvellements ont lieu toutes les quelques semaines.

Pourquoi les intervalles de renouvellement codés en dur seront interrompus après la transition

De nombreuses organisations s'appuient encore sur de simples tâches cron exécutées une fois tous les soixante jours.. Ce modèle a fonctionné pour les certificats de quatre-vingt-dix jours, mais cela devient incompatible avec la nouvelle durée de vie raccourcie. Les certificats expireront avant l'exécution du script de renouvellement, entraînant des arrêts de production.

Hébergement VPS Windows

Remote Access & Full Admin

Les principales directives de renouvellement de Let’s Encrypt sont simples: les clients automatiques doivent renouveler leurs certificats aux deux tiers environ de la durée de vie du certificat. Pour un certificat de quarante cinq jours, le point des deux tiers se produit vers trente jours. Cela nécessite une automatisation des renouvellements qui s’exécute fréquemment et de manière fiable.

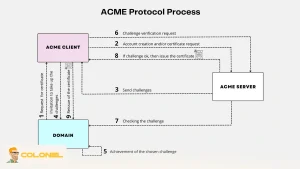

L’importance des informations sur le renouvellement de l’ACME (ARI)

Pour accompagner les administrateurs lors de cette transition, Let's Encrypt recommande d'activer les informations de renouvellement ACME. ARI est un mécanisme qui permet à l'autorité de certification de signaler la période de renouvellement optimale directement au client ACME. Cette fonctionnalité permet d'éviter les renouvellements prématurés, empêche les renouvellements simultanés en masse lors des pannes, et répartit la charge uniformément dans tout l'écosystème.

L’ARI permet également aux comportements de renouvellement de s’adapter lorsque les politiques changent. Cela élimine le besoin pour les administrateurs d'ajuster manuellement une logique de planification complexe..

Si votre client ACME prend en charge ARI, vous devriez l'activer immédiatement. Si ce n'est pas le cas, vous devriez prévoir de migrer vers un client moderne ou de mettre à niveau votre client existant.

Pourquoi la gestion manuelle des certificats n'est plus réalisable

La durée de vie réduite des certificats crée une charge importante pour les équipes qui s'appuient sur l'émission manuelle de certificats.. Les renouvellements auront lieu environ tous les mois, et la validation du domaine devra être répétée fréquemment. Les flux de travail humains ne peuvent tout simplement pas supporter cette charge de travail.

Ce changement oblige les organisations à adopter des, scriptable, et des processus reproductibles pour la délivrance et le déploiement des certificats. Ne pas automatiser entraînera l’expiration des certificats, interruptions de service, et éventuellement des incidents de sécurité.

Comment DNS-PERSISTE-01 Transformera la validation de domaine

L'introduction de DNS-PERSIST-01 améliorera fondamentalement la validation de domaine pour les environnements où les mises à jour DNS ne peuvent pas être automatisées. Aujourd'hui, DNS-01 nécessite un nouvel enregistrement TXT pour chaque renouvellement. Ceci est problématique pour les infrastructures où les modifications DNS nécessitent une approbation ou ne peuvent être effectuées que manuellement.

DNS-PERSIST-01 résout ce problème en autorisant une seule entrée DNS TXT statique qui reste valide indéfiniment. Une fois la première vérification terminée, les validations futures ne nécessitent pas de modifications supplémentaires. Cela permet des renouvellements automatisés transparents, même dans les environnements où le DNS ne peut pas être modifié facilement..

Cette nouvelle méthode devrait bénéficier aux catégories de déploiements suivantes:

- Entreprises utilisant des fournisseurs DNS sans API

- Systèmes existants avec processus de gestion DNS fixes

- Environnements dans lesquels les modifications DNS se propagent lentement

- Équipes qui externalisent le DNS et ne peuvent pas facilement modifier la zone

DNS-PERSIST-01 devrait être standardisé et lancé dans 2026. Les organisations doivent suivre attentivement le développement de cette méthode car elle peut éliminer complètement bon nombre des limitations opérationnelles associées au DNS.-01.

Comment adapter votre infrastructure pour le 45 Certificats journaliers

Préparer votre infrastructure à des durées de vie de certificats plus courtes nécessite une approche structurée et systématique. L’objectif est d’assurer des renouvellements en douceur, comportement prévisible, et élimination complète des erreurs humaines.

Vous trouverez ci-dessous un processus complet en plusieurs étapes qui garantit que votre organisation est pleinement préparée pour la transition..

Première étape: Inventaire de tous les certificats

Votre première étape doit être un inventaire complet de tous les certificats dans tous les environnements. Cela inclut la production, mise en scène, systèmes internes, Apis, microservices, et tableaux de bord administratifs. De nombreuses pannes se produisent parce que les certificats cachés ou oubliés ne se renouvellent pas automatiquement.

L'inventaire doit inclure les champs suivants:

- Noms de domaine couverts

- Méthode de validation utilisée

- Version client ACME

- Calendrier de renouvellement

- Méthode de déploiement

- Chaînes de dépendance telles que les équilibreurs de charge et les proxys inverses

Deuxième étape: Mettre à niveau les clients ACME

La deuxième étape consiste à garantir que tous les clients ACME prennent en charge les normes modernes telles que ARI., Profils ACME, et les prochaines mises à jour de validation. Les clients plus anciens échoueront lorsqu’ils seront confrontés à une réutilisation réduite des autorisations ou à une validité raccourcie.

Troisième étape: Automatisez toutes les mises à jour DNS

Si votre environnement dépend du DNS-01 validation, l'automatisation est essentielle. Utilisez des fournisseurs DNS qui offrent des API complètes et intégrez ces API dans votre client ACME.

Les mises à jour DNS automatisées protègent contre les interruptions causées par une propagation lente, approbations lentes, ou intervention manuelle.

Quatrième étape: Mettre à jour les calendriers de renouvellement

Ajustez vos calendriers de renouvellement pour qu'ils s'exécutent une fois par semaine ou deux fois par semaine. Le client ACME ne renouvellera que lorsque cela sera approprié, des contrôles si fréquents n'augmentent pas la charge.

De nombreux administrateurs choisissent également d'échelonner les tentatives de renouvellement sur différents serveurs pour éviter les limites de débit..

Cinquième étape: Améliorer la surveillance et les alertes

La dernière étape consiste à améliorer les systèmes de surveillance et d’alerte. Les contrôles d'expiration des certificats doivent être intégrés dans votre pile d'observabilité. Les alertes doivent se déclencher bien avant que les certificats ne soient proches de l'expiration.

Exemple de flux de travail de renouvellement automatisé robuste

Une conception pratique pour un flux de travail de renouvellement fiable implique des services système qui exécutent des contrôles sur une base régulière. Ces services déclenchent ensuite les rechargements du serveur Web uniquement lorsque cela est nécessaire. Un flux de travail typique comprend:

- Une minuterie qui s'exécute deux fois par semaine pour déclencher le client ACME

- Un contrôle de renouvellement qui évalue l'expiration et les conseils ARI

- Délivrance de certificat conditionnelle

- Déploiement automatique du nouveau certificat

- Rechargement automatique du proxy inverse ou du serveur web.

Ce flux de travail élimine le risque de pannes et ne nécessite aucune intervention manuelle.

Exemple de scénario: Migration pour une société d'hébergement Web de taille moyenne

Illustrer les défis et les solutions, envisagez un fournisseur d'hébergement qui gère les certificats de plus de vingt mille sites clients. De nombreux clients utilisent des domaines personnalisés avec DNS fournis par plusieurs fournisseurs externes. Avant d'adopter les nouvelles politiques, le fournisseur doit mettre en œuvre:

- Un moteur d'automatisation DNS interne qui prend en charge un large éventail d'API DNS

- Une couche de gestion de certificats distribués qui utilise ARI pour éviter les pics

- Un pipeline de déploiement de certificats qui s'intègre au panneau de contrôle d'hébergement

- Un système de surveillance de sécurité qui vérifie les expirations sur tous les hôtes virtuels

Cet exemple montre comment les environnements complexes peuvent bénéficier d'une automatisation à grande échelle qui réduit le risque opérationnel..

Conclusion

Le passage de Let's Encrypt à des durées de vie de certificats plus courtes et à une fenêtre de réutilisation des autorisations beaucoup plus courte accélère le besoin d'une automatisation résiliente et d'une meilleure intégration DNS.. En mettant à niveau les clients ACME, adopter l'IRA, préparation à la persistance DNS, et mettre en œuvre une orchestration solide de surveillance et de renouvellement, vous pouvez éviter les pannes et améliorer la posture de sécurité.

Commencez par les certificats d’inventaire, mise à niveau des outils, tester les renouvellements en préparation, et mettre en œuvre des contrôles et des alertes quotidiens pour être prêt bien avant l'application finale.

Foire aux questions

Pourquoi Let's Encrypt réduit-il la durée de vie des certificats?

Let's Encrypt réduit la durée de vie des certificats pour améliorer la sécurité en limitant l'utilité des clés compromises et en renforçant l'efficacité des systèmes de révocation..

Ces changements augmenteront-ils la charge des administrateurs?

Ils augmentent le besoin d’automatisation, mais une fois l'automatisation déployée correctement, la charge de travail diminue en fait parce que le processus devient prévisible et entièrement autonome.

Que se passe-t-il si je continue à utiliser mon travail cron de soixante jours ??

Vos certificats expireront avant le renouvellement et provoqueront des pannes de service. Vous devez mettre à jour votre planning pour courir beaucoup plus fréquemment.

Est-ce que DNS-PERSIST-01 requis?

Ce n'est pas obligatoire, mais il est fortement recommandé pour les environnements où le DNS ne peut pas être mis à jour par programme.

Quand DNS-PERSIST-01 être disponible?

Il devrait être lancé dans 2026, après que l'IETF ait finalisé la nouvelle norme de validation.