Sécuriser Clawdbot sur un VPS nécessite d’éliminer l’exposition du public, application d'un accès basé sur l'identité, et renforcer le serveur sous-jacent afin que la passerelle reste privée, authentifié, et résistant aux attaques automatisées. Ce guide Colonel explique comment sécuriser Clawdbot sur un VPS à l'aide de Cloudflare Tunnel, Accès Cloudflare, et durcissement SSH, avec un modèle de sécurité pratique adapté au déploiement dans le monde réel.

Préparation de votre environnement avant la configuration

Avant de sécuriser Clawdbot sur un VPS, plusieurs conditions préalables doivent être en place pour garantir une configuration stable et maintenable. Ignorer ces principes fondamentaux conduit souvent à des déploiements fragiles qui s'interrompent lors des mises à jour ou des redémarrages..

Au minimum, votre domaine doit être géré par Cloudflare afin que les politiques de routage DNS et d'accès puissent être appliquées. Le VPS devrait exécuter un système moderne Linux distribution telle qu'Ubuntu LTS pour garantir une compatibilité à long terme avec les outils Cloudflare et les dépendances Clawdbot. Clawdbot lui-même devrait déjà être opérationnel et accessible localement, lié uniquement à 127.0.0.1.

Il est également important de planifier la continuité opérationnelle. L'exécution de Cloudflare Tunnel en tant que service système garantit que l'accès sécurisé persiste lors des redémarrages et ne dépend pas des sessions interactives..

Sécuriser la passerelle ClawdBot avec Cloudflare Tunnel (Étape par étape)

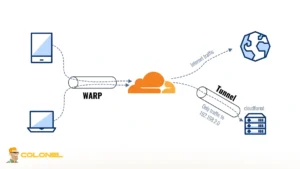

Cloudflare Tunnel crée un flux sortant uniquement, connexion cryptée de votre machine locale au réseau périphérique de Cloudflare. Au lieu d'exposer le port 18789 à Internet, Cloudflare agit en tant que courtier d'accès et proxy inverse.

La passerelle ClawdBot reste liée à localhost, tandis que Cloudflare Tunnel lui transmet en toute sécurité le trafic autorisé. Aucun port entrant n'est ouvert, éliminer les vecteurs d'attaque directs. Les principaux avantages en matière de sécurité incluent:

Hébergement Web WordPress

À partir de 3,99 $ / mensuel

- Aucun port exposé

- Atténuation DDoS intégrée

- Politiques d'accès tenant compte de l'identité

- Cryptage TLS par défaut

Voyons maintenant comment sécuriser Clawdbot sur un VPS..

Étape 1: Installer Cloudflared

Cloudflare Tunnel est implémenté via le démon cloudflared, qui établit un départ, connexion cryptée de votre machine locale au réseau périphérique de Cloudflare. Parce que cette connexion est sortante uniquement, aucun port entrant ne doit être ouvert sur votre serveur ou votre poste de travail.

L'installation varie selon le système d'exploitation et doit toujours être effectuée à l'aide d'une source de package officielle pour éviter les fichiers binaires falsifiés..

- Linux (Debian / Ubuntu):

sudo apt update

sudo apt install cloudflared

- macOS (Homebrew):

brew install cloudflare/cloudflare/cloudflared

- les fenêtres (PowerShell):

winget install Cloudflare.cloudflared

Après l'installation, vérifiez toujours que le binaire est disponible dans votre PATH et signale une version valide:

cloudflared --version

Si cette commande échoue, ne continuez pas. Le tunnel ne peut pas fonctionner sans un démon correctement installé.

Serveur VPS pas cher

À partir de 2,99 $/mois

Étape 2: Authentifier cloudflared avec Cloudflare

L'authentification lie l'instance cloudflared locale à votre compte Cloudflare et l'autorise à créer et gérer des tunnels. Cette étape est obligatoire et doit être réalisée une fois par machine. Exécutez la commande suivante:

cloudflared tunnel login

Cette commande ouvre une fenêtre de navigateur dans laquelle Cloudflare vous demande de vous authentifier et de sélectionner un domaine qui existe déjà dans votre compte Cloudflare.. Aucune modification DNS n'est effectuée à ce stade.

Une fois terminé, cloudflared stocke un certificat d'authentification localement, généralement sous:

~/.cloudflared/cert.pem

Ce certificat est sensible. Toute personne y ayant accès peut créer des tunnels sous votre compte.

Étape 3: Créer un tunnel nommé

Un tunnel nommé crée une identité persistante pour la connexion entre votre machine et Cloudflare. Cela permet au tunnel de survivre aux redémarrages et aux redémarrages du système. Créer le tunnel:

le tunnel cloudflared crée une passerelle clawdbot

Hébergement VPS Windows

Remote Access & Full Admin

La sortie comprend:

- Un UUID de tunnel

- Un fichier d'informations d'identification, généralement stocké à:

~/.cloudflared/<TUNNEL-UUID>.json

Ce fichier d'informations d'identification est requis pour exécuter le tunnel. Ne le renommez pas et ne le supprimez pas, et ne le confiez pas au contrôle de version.

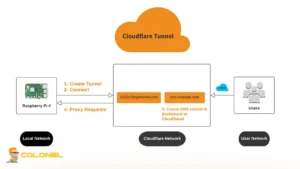

Étape 4: Configurer le routage des tunnels

Le tunnel doit savoir comment acheminer les requêtes HTTPS entrantes de Cloudflare vers votre passerelle ClawdBot locale.. Créer le fichier de configuration:

nano ~/.cloudflared/config.yml

Voici un exemple de configuration:

tunnel: <TUNNEL-UUID>

credentials-file: /home/user/.cloudflared/<TUNNEL-UUID>.json

ingress:

- hostname: clawdbot.example.com

service: http://localhost:18789

- service: http_status:404

Gardez ces points à l'esprit:

- le nom d'hôte doit exister en tant qu'enregistrement DNS dans Cloudflare

- Le trafic est terminé sur Cloudflare et transmis en interne à localhost

- Le statut http_final:404 la règle empêche l'exposition accidentelle d'itinéraires non définis

À ce point, aucun service n'est encore exposé. La configuration définit uniquement la logique de routage.

Étape 5: Exécutez ClawdBot en toute sécurité sur Localhost

Il s’agit de l’étape de sécurité la plus critique de tout le processus. La passerelle ClawdBot doit écouter uniquement sur l'interface de bouclage, jamais sur une IP publique. Sinon, le tunnel devient inutile.

Démarrez la passerelle comme ceci:

clawdbot gateway --bind 127.0.0.1 --port 18789

En se liant à 127.0.0.1, la passerelle devient inaccessible depuis le réseau, même si les règles de pare-feu sont mal configurées. Seul le tunnel Cloudflare peut l'atteindre.

Note: Si tu vois 0.0.0.0 ici, arrêtez immédiatement et réparez-le.

Étape 6: Démarrez le tunnel Cloudflare

Avec ClawdBot exécuté localement et la configuration en place, tu peux maintenant démarrer le tunnel.

tunnel cloudflared exécuté clawdbot-gateway

Une fois en cours d'exécution:

- Aucun port n'est ouvert sur votre machine

- Tous les accès passent par la périphérie de Cloudflare

- La passerelle est accessible uniquement via le nom d'hôte configuré

Pour une utilisation en production, cette commande doit être gérée par un superviseur de processus tel que systemd ou pm2 to ensure automatic restarts.

Étape 7: Appliquer les politiques d'accès Cloudflare (Fortement recommandé)

Par défaut, Cloudflare Tunnel only hides your service. Il n'authentifie pas les utilisateurs. Cloudflare Access ajoute une couche d'identité devant le tunnel. Les options politiques courantes comprennent:

- Email-based authentication (Google, Girub, Bureau du Procureur)

- IP allowlists for trusted locations

- Vérifications de l'état des appareils pour les appareils gérés

Une fois l'accès activé, même si quelqu'un découvre le nom d'hôte, ils ne peuvent pas accéder à la passerelle sans passer une vérification d'identité.

Cela transforme ClawdBot d'un service local exposé en un point de terminaison protégé sans confiance..

Renforcer SSH en tant que couche de sécurité finale

Même avec Cloudflare protégeant la couche application, le VPS lui-même doit être sécurisé pour éviter toute compromission au niveau de l'infrastructure. Le renforcement de SSH est essentiel car les serveurs VPS sont continuellement ciblés par des tentatives de connexion automatisées.

- La désactivation de la connexion root et de l'authentification par mot de passe garantit que les attaques par force brute ne réussiront pas.

- Restreindre l'accès SSH à l'authentification par clé réduit considérablement la surface d'attaque.

- En outre, l'activation d'un pare-feu tel que UFW garantit que seuls les ports explicitement autorisés sont accessibles.

Pour les environnements où les adresses IP changent fréquemment, des outils comme fail2ban permettent d'interdire automatiquement les tentatives de connexion infructueuses et répétées. Cela réduit le bruit dans les journaux et empêche les attaques soutenues de dégrader les performances du système lors de la sécurisation de Clawdbot sur un VPS..

Pourquoi les passerelles ClawdBot exposées constituent une menace sérieuse?

Port d'exposition 18789 directement sur l'Internet public introduit une surface d'attaque critique. Les scanners Internet tels que Shodan indexent activement les ports ouverts, rendre les instances de ClawdBot facilement détectables quelques minutes après leur exposition. Les risques de sécurité les plus courants qui rendent nécessaire la sécurisation de Clawdbot sur un VPS incluent:

- Accès non autorisé à la passerelle: Tout tiers peut se connecter et envoyer des commandes au bot sans restriction.

- Fuite de données de conversation: Les conversations privées sur les messageries connectées peuvent être interceptées ou enregistrées.

- Exposition aux clés API: Les clés API Claude chargées dans l'environnement d'exécution peuvent être extraites ou utilisées de manière abusive.

- Détournement de robots: Les attaquants peuvent rediriger le bot, usurper l'identité, ou utilisez-le pour diffuser du contenu malveillant.

Ces attaques se produisent souvent parce que les utilisateurs donnent la priorité à la commodité et exposent la passerelle en utilisant le modèle suivant:

clawdbot gateway --bind 0.0.0.0 --port 18789

Sans pare-feu, proxy inverse, ou couche d'authentification, cette configuration laisse le système complètement sans protection.

Les pare-feu traditionnels sont-ils suffisants ??

Alors que les règles de pare-feu peuvent limiter l'accès par IP, ils ne s'adaptent pas bien aux environnements dynamiques ou à l'accès mobile. La gestion manuelle des listes autorisées devient sujette aux erreurs et ne fournit pas de contrôle d'accès basé sur l'identité. En plus, les pare-feu ne protègent pas contre les abus au niveau du protocole et n'offrent pas de visibilité au niveau de la couche application.

Cette limitation est la principale raison pour laquelle Cloudflare Tunnel est une solution plus adaptée pour sécuriser ClawdBot.. Documentation Cloudflare souligne l'importance de la connectivité privée et de l'accès basé sur l'identité pour les services auto-hébergés:

"Cloudflare Tunnel vous permet de connecter des applications en toute sécurité à Cloudflare sans les exposer directement à Internet."

Pourquoi le tunnel Cloudflare est-il la bonne fondation?

Cloudflare Tunnel est la primitive correcte pour sécuriser Clawdbot sur un VPS car elle inverse le modèle d'exposition traditionnel. Au lieu d'ouvrir les ports entrants et d'essayer de les défendre, le VPS établit une connexion sortante vers Cloudflare, garder la passerelle privée.

Avec le tunnel Cloudflare, le tableau de bord Clawdbot écoute uniquement sur localhost, typiquement 127.0.0.1:18789. Le trafic y parvient via un Edge Cloudflare authentifié, pas via une adresse IP et un port accessibles au public. Cela rend l'adresse IP du VPS beaucoup moins précieuse pour les attaquants et la supprime des flux de travail d'analyse courants..

Aussi, Cloudflare Tunnel gère la terminaison HTTPS et prend en charge les WebSockets proprement, ce qui est essentiel pour le comportement de la passerelle de Clawdbot. Cela permet de sécuriser, communication cryptée sans exposer la complexité de la configuration TLS sur le VPS lui-même.

Le tunnel Cloudflare est-il suffisant à lui seul?

Bien que Cloudflare Tunnel élimine l'exposition publique, il n'authentifie pas les utilisateurs par lui-même. Sans contrôles supplémentaires, anyone who knows the dashboard URL could still attempt to access the service, even though they cannot bypass Cloudflare.

This is why Cloudflare Access is a mandatory component when securing Clawdbot on a VPS. Tunnel provides private connectivity, but Access enforces identity. Without Access, shared secrets such as tokens become the primary gate, which is risky due to leakage and reuse.

Avantages de l'utilisation de Cloudflare Tunnel pour ClawdBot

Cloudflare Tunnel provides several security and operational advantages that align well with ClawdBot’s architecture. The most important pros of securing Clawdbot on a VPS are:

- No Public Port Exposure

The Gateway remains bound to localhost, eliminating direct access to port 18789 from the internet. - Automatic HTTPS and TLS Handling

Cloudflare manages certificates and encryption without manual configuration. - Built-In DDoS Protection

Le trafic est filtré et limité avant qu'il n'atteigne la passerelle. - Contrôle d'accès granulaire

Lorsqu'il est combiné avec Cloudflare Access, le tableau de bord peut être restreint par identité, emplacement, et la force d'authentification. - Coût nul pour les fonctionnalités de sécurité de base

Le tunnel Cloudflare et les politiques d'accès de base sont disponibles sans forfaits payants, rendre le déploiement sécurisé accessible.

Comment le trafic circule dans une configuration sécurisée de Clawdbot

Dans une configuration correctement sécurisée, le flux de circulation change fondamentalement par rapport à un modèle d’exposition directe. Au lieu que le navigateur se connecte directement au VPS, tous les accès passent par l’infrastructure de Cloudflare. Le flux efficace lors de la sécurisation de Clawdbot sur un VPS devient:

Navigateur → Accès Cloudflare → Tunnel Cloudflare → Passerelle Clawdbot sur localhost

Cette architecture garantit que les requêtes non authentifiées n'atteignent jamais le VPS. Contrôles d'identité, Terminaison TLS, et l'application des politiques a lieu avant que tout trafic ne soit transmis à Clawdbot. Du point de vue de la passerelle, il sert un client interne de confiance plutôt que l'Internet ouvert.

Sécuriser ClawdBot sur un VPS de la bonne manière

Sécuriser ClawdBot sur un VPS nécessite plus que masquer un port ou ajouter des règles de pare-feu de base. Parce que la passerelle ClawdBot a été conçue pour une utilisation locale et ne dispose pas d'une authentification native, l’exposer directement à Internet crée un risque de sécurité immédiat et critique.

En combinant Cloudflare Tunnel avec Cloudflare Access, le modèle d’exposition est fondamentalement inversé. Lorsqu'il est mis en œuvre correctement et combiné avec un renforcement VPS de base au niveau SSH, Cloudflare Tunnel fournit une base solide pour exécuter ClawdBot en toute sécurité.

Questions fréquemment posées (FAQ)

Est-il sécuritaire d'exposer ClawdBot directement à Internet?

Non. La passerelle ClawdBot n'a pas d'authentification intégrée, ce qui signifie que toute personne découvrant le port ouvert peut se connecter, accéder aux conversations, ou détourner le bot.

Cloudflare Tunnel remplace-t-il le besoin d'un pare-feu?

Cloudflare Tunnel réduit considérablement la dépendance aux pare-feu en supprimant l'exposition des ports publics, mais des règles de base en matière de pare-feu sont toujours recommandées pour le renforcement de l'infrastructure.

L'accès à Cloudflare est-il obligatoire lors de l'utilisation de Cloudflare Tunnel?

Oui pour une utilisation en production. Le tunnel cache le service, mais Access applique l'identité et l'authentification, ce qui est essentiel pour empêcher toute utilisation non autorisée.

Cette configuration peut-elle fonctionner sur un VPS sans IP statique?

Oui. Cloudflare Tunnel fonctionne entièrement sur les connexions sortantes et ne nécessite pas d'adresse IP statique ni de connectivité entrante.

Cloudflare Tunnel prend-il en charge les WebSockets utilisés par ClawdBot?

Oui. Cloudflare Tunnel prend entièrement en charge le trafic WebSocket, qui est requis pour la communication avec ClawdBot Gateway.