A newly disclosed security flaw tracked as CVE-2025-66429 exposes cPanel servers to local privilege escalation, allowing low-privileged users to gain full root access. The vulnerability affects cPanel versions 130.0.15 and earlier and has been officially patched in version 130.0.16, making immediate updates essential for all hosting providers and server administrators.

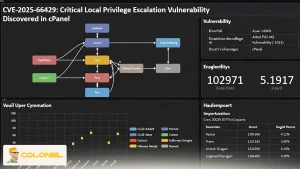

This issue is particularly severe due to cPanel’s dominant role in shared and VPS hosting environments, where multiple users coexist on the same system. With a CVSS v4.0 score of 9.3 (Critical), the vulnerability represents a high-risk attack vector for infrastructure compromise if left unpatched.

What Is CVE-2025-66429?

CVE-2025-66429 is a local privilege escalation vulnerability caused by a directory traversal flaw in the cPanel Team Manager API. The vulnerability allows authenticated but unprivileged local users to escape access restrictions and execute actions with root-level permissions.

In practical terms, this means a normal hosting account user could potentially compromise the entire server. In shared hosting or VPS environments, such escalation directly threatens other customers, hosted websites, Datenbanken, and system-level security controls. Because exploitation does not require user interaction and has low attack complexity, the overall risk profile is extremely high.

Affected cPanel Versions and Patch Availability

All cPanel installations running version 130.0.15 or earlier are affected by this vulnerability. The issue has been fully resolved in cPanel version 130.0.16, which includes security hardening to prevent directory traversal within the affected API endpoint.

WordPress-Webhosting

Ab 3,99 $/Monat

Administrators should verify their installed cPanel version immediately and apply the update through official channels. Delaying the upgrade leaves servers exposed to local attackers who may already have limited shell access through compromised credentials or vulnerable applications.

How the Vulnerability Was Discovered

The vulnerability was discovered during a collaborative security research effort by Sergey Gerasimov of SolidPoint and Philip Okhonko, Senior Application Engineer at FINRA. Their research identified unsafe path handling within the Team Manager API, enabling directory traversal that bypassed permission boundaries.

Given the sensitivity of the issue and the massive installed base of cPanel, the researchers followed responsible disclosure practices. Technical exploitation details have been intentionally withheld to allow hosting providers sufficient time to secure their systems before public release.

Why This Vulnerability Is Especially Dangerous

This cPanel vulnerability is dangerous because it breaks the fundamental trust model of shared hosting environments. Local privilege escalation flaws are often more damaging than remote bugs once initial access is achieved.

In environments where multiple customers share a single server, one compromised account can become an entry point for full system takeover. This includes access to configuration files, email data, customer databases, backup archives, and potentially connected infrastructure such as billing systems or internal networks.

The assigned CVSS 9.3 score reflects the severity across confidentiality, integrity, and availability, with high impact values in every category. The assigned CVSS 9.3 score reflects the severity across confidentiality, integrity, and availability, with high impact values in every category. National Vulnerability Database (NVD) on CVE-2025-66429, confirms the technical impact and root escalation risk:

Günstiger VPS-Server

Ab 2,99 $/Monat

“The directory traversal vulnerability within the Team Manager API allows overwrite of an arbitrary file and can allow privilege escalation to the root user.”

Disclosure Timeline and Vendor Response

The vulnerability was first identified on November 4, 2025, and was reported to the cPanel security team immediately with full technical documentation. cPanel acknowledged the issue and released a patched version within one day, on November 5, 2025.

Public disclosure was intentionally delayed until December 1, 2025, reducing the risk of mass exploitation before administrators could update. This timeline demonstrates a coordinated and effective response between researchers and the vendor, although the risk remains significant for systems that have not yet been patched.

Impact on Hosting Providers and Server Owners

Hosting providers running outdated cPanel versions face elevated risk of server-wide compromise, data breaches, and customer impact. In regulated industries or enterprise environments, such an incident could also trigger compliance violations and reputational damage.

VPS providers and dedicated server operators should treat this vulnerability as a priority security incident. Any environment where users have shell access or application-level execution privileges should be considered at immediate risk until patched.

Windows VPS-Hosting

Remote Access & Full Admin

Recommended Mitigation Steps

Updating to cPanel version 130.0.16 or later is the only confirmed mitigation for CVE-2025-66429. No reliable configuration workaround has been published that fully neutralizes the vulnerability. In addition to applying the update, administrators should:

- Review user access logs thoroughly

Administrators should examine authentication and access logs in detail to identify abnormal login patterns, repeated failed attempts, or access from unexpected locations. This review helps detect early signs of compromise and ensures that only authorized activity has occurred on the system. - Audit and validate privilege assignments

All local and administrative accounts should be audited to confirm that permissions align with actual operational needs. Removing excessive or outdated privileges reduces the attack surface and limits the potential impact if an account is misused. - Monitor for suspicious local account activity

Continuous monitoring should be in place to detect unusual behavior originating from local accounts, such as unexpected process execution, configuration changes, or access outside normal usage hours. Early detection enables faster incident response and containment. - Isolate unpatched servers to minimize risk

Servers that cannot be updated immediately should be logically or network-isolated where possible. Limiting their connectivity reduces exposure to external threats and lowers the risk of exploitation until the update can be safely applied.

Why This Matters for the Hosting Industry?

cPanel remains a cornerstone of global hosting infrastructure, powering millions of websites across shared hosting, VPS, Und dedicated servers. Vulnerabilities of this severity highlight the importance of timely patch management and proactive Sicherheit monitoring in hosting environments.

As attackers increasingly focus on local escalation paths after initial access, control panel security has become as critical as kernel and network hardening. CVE-2025-66429 serves as a reminder that even mature platforms require constant scrutiny.

Final Thoughts

CVE-2025-66429 is a critical cPanel security vulnerability that should not be underestimated. While the vendor response was fast and responsible, unpatched systems remain highly exposed to privilege escalation attacks with potentially catastrophic consequences.

Server administrators, hosting providers, and infrastructure teams should ensure that all affected systems are updated immediately and that ongoing security processes are in place to detect similar threats in the future.

Frequently Asked Questions about CVE-2025-66429

What exactly is CVE-2025-66429 in cPanel?

CVE-2025-66429 is a critical local privilege escalation vulnerability that allows a low-privileged cPanel user to gain full root access to the server.

Which cPanel versions are affected by CVE-2025-66429?

All cPanel versions 130.0.15 and earlier are vulnerable, while the issue is fully patched in cPanel 130.0.16 and later.

Is CVE-2025-66429 a remote or local vulnerability?

This is a local vulnerability, meaning the attacker must already have authenticated access to the server, such as a hosting user account.

Why is this vulnerability considered critical?

Because it enables full root access from a normal user account, it can lead to complete server takeover, data theft, and service disruption.