Die Entscheidung von Let’s Encrypt, die maximale Zertifikatsgültigkeit zu verkürzen 90 Tage bis 45 Tage markiert eine der einflussreichsten strukturellen Veränderungen im modernen TLS-Ökosystem. Dieses Update ist kein Einzelfall, sondern Teil einer umfassenderen Bewegung der CA- und Browser-Community zur Stärkung des Schutzes vor Kompromittierung, Reduzieren Sie die Abhängigkeit vom traditionellen Widerruf, und fördern Sie die vollautomatische Verwaltung des Zertifikatslebenszyklus.

Für Administratoren ist es wichtig, diesen Übergang zu verstehen, DevOps-Teams, Entwickler, und Sicherheitsingenieure, die Systeme entwerfen, die auf einer ununterbrochenen HTTPS-Verfügbarkeit angewiesen sind. Dieser Artikel bietet eine umfassende Analyse der Richtlinienänderungen, der Validierungszeitplan, betriebliche Auswirkungen, Automatisierungsherausforderungen, und das ACME-Client-Verhalten, das Let’s Encrypt jetzt erwartet.

Warum Let’s Encrypt umzieht 45 Tageszertifikate

Der Hauptgrund für diesen Übergang besteht darin, das Offenlegungsfenster für durchgesickerte oder gestohlene private Schlüssel zu verkleinern. Kürzer SSL-Zertifikat Die Lebensdauer verkürzt die Zeit, in der ein kompromittierter Schlüssel missbraucht werden kann, erheblich, insbesondere in Fällen, in denen Widerrufsmechanismen langsam oder unzuverlässig sind.

Diese Änderung steht im Einklang mit den neuen Grundanforderungen des CA- und Browser-Forums. Diese Anforderungen zielen darauf ab, das End-to-End-Vertrauen zu verbessern, indem sichergestellt wird, dass Zertifikate kontinuierlich an aktuelle und validierte Domänenbesitzer gebunden bleiben. Infolge, Zertifizierungsstellen müssen die Gültigkeitsdauer verkürzen und häufigere Autorisierungsprüfungen verlangen.

Die folgenden Ergebnisse sind die direkten Sicherheitsvorteile dieser Reduzierung:

- Es schränkt den betrieblichen Nutzen gestohlener privater Schlüssel ein, da das Zertifikat schneller ungültig wird.

- Es verbessert die Zuverlässigkeit von Sperrsystemen, da kleinere Gültigkeitsfenster den Druck auf externe Sperrmechanismen verringern.

- Es zwingt Unternehmen dazu, die Verwaltung des Zertifikatslebenszyklus zu aktualisieren und zu automatisieren, Dies war in der Vergangenheit eine Hauptursache für Ausfälle abgelaufener Zertifikate.

Verstehen der Verkürzung des Autorisierungswiederverwendungszeitraums

Die Verkürzung der Zertifikatslebensdauer hängt eng mit der Änderung der Wiederverwendung von Berechtigungen zusammen. Die Wiederverwendung der Autorisierung definiert, wie lange eine zuvor validierte Domäne die erneute Validierung überspringen kann. Let’s Encrypt unterstützt derzeit eine 30-tägige Wiederverwendungsfrist, Dadurch können Administratoren Zertifikate einmal im Monat erneuern, ohne den Domänenbesitz erneut zu validieren.

WordPress Web Hosting

Ab 3,99 USD/monatlich

Die Hauptgründe für diese Änderung lassen sich wie folgt zusammenfassen:

- Angreifer, die sich Zugriff auf ein ACME-Konto oder eine DNS-Konfiguration verschaffen, können mit veralteten Autorisierungen keine langlebige Zertifikatsausstellung aufrechterhalten.

- Das Zwischenspeichern von Sperrungen und Autorisierungen wird effektiver, da jede Kompromittierung ein sehr begrenztes Zeitfenster hat.

- Es verbessert die Parität zwischen automatisierten und statischen DNS-Umgebungen, Ermutigen Sie Teams, sicherere und automatisiertere Arbeitsabläufe einzuführen.

Hier ist die letsencrypt offizielle Ankündigung:

„Let’s Encrypt verkürzt die maximale Gültigkeit des Zertifikats 90 Tage bis 45 Tage und verkürzen den Zeitraum für die Wiederverwendung von Berechtigungen, Verringerung des Zeitfensters für Kompromisse und Verbesserung der Wirksamkeit des Widerrufs.“

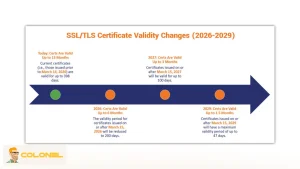

Vollständiger Zeitplan für den Rollout von Let’s Encrypt 45 Tageszertifikate

Let’s Encrypt wird diese Änderungen nicht plötzlich anwenden. Stattdessen, Es verwendet ACME-Profile, um die neuen Lebensdauern schrittweise einzuführen. Dieser strukturierte Ansatz reduziert das Betriebsrisiko und ermöglicht Entwicklern und Administratoren, ihre Automatisierungspipelines zu testen, bevor die Änderungen obligatorisch werden.

Der offizielle Zeitplan umfasst drei Hauptphasen. Das Verständnis dieses Zeitplans ist aufgrund der Erneuerungsrichtlinien von entscheidender Bedeutung, Validierungsanforderungen, und die Erwartungen der Kunden ändern sich in jeder Phase.

Günstiger VPS -Server

Ab 2,99 USD/monatlich

Phase Eins: Mai 13, 2026

In dieser Phase, Let’s Encrypt stellt das tlsserver ACME-Profil vor. Dieses Profil stellt Zertifikate mit einer maximalen Gültigkeit von aus 45 Tage und richtet sich an Erstanwender und Teams, die ihre Automatisierungsstrategien vor der obligatorischen Durchsetzung validieren möchten. Zu den Hauptmerkmalen dieser Phase gehören::

- Die Änderungen sind Opt-In, So können Produktionsumgebungen während des Testens unbeeinträchtigt bleiben.

- Teams können bewerten, wie ihre ACME-Clients auf die kürzere Lebensdauer reagieren.

- Entwickler können Probleme im Zusammenhang mit DNS-Updates identifizieren, Tarifgrenzen, Terminplanung, und automatisiertes Nachladen.

Phase Zwei: Februar 10, 2027

In dieser Phase, Das standardmäßige klassische Profil wird ab sofort 64-Tage-Zertifikate anstelle der heute verwendeten 90-Tage-Zertifikate ausstellen. Außerdem wird die Wiederverwendung von Berechtigungen auf zehn statt auf dreißig Tage begrenzt.

Die folgenden Auswirkungen werden in den meisten Infrastrukturen sichtbar sein:

- Ältere Erneuerungsskripte, die auf 60-Tage-Intervallen basieren, führen zu Ausfällen, da sie es ermöglichen, dass Zertifikate vor der Erneuerung ablaufen.

- ACME-Clients, die keine dynamische Planung unterstützen, müssen aktualisiert werden.

- DNS-01 Arbeitsabläufe, die von langsamen manuellen Updates abhängen, schlagen fehl.

Phase drei: Februar 16, 2028

Diese Phase schließt den Übergang ab. Alle Zertifikate sind auf maximal beschränkt 45 Tage, und Domain-Autorisierungen bleiben nur sieben Stunden lang gültig. Diese letzte Änderung führt zu mehreren betrieblichen Anforderungen, auf die sich jeder Administrator vorbereiten muss:

- DNS-Herausforderungen erfordern eine nahezu sofortige Automatisierung; ansonsten, Validierungsversuche schlagen fehl.

- Zertifikatsverlängerungen müssen deutlich häufiger durchgeführt werden.

- Ein menschliches Eingreifen wird unpraktisch, da alle paar Wochen Erneuerungen erfolgen.

Warum fest vorgegebene Verlängerungsintervalle nach der Umstellung unterbrochen werden

Viele Unternehmen verlassen sich immer noch auf einfache Cron-Jobs, die alle 60 Tage ausgeführt werden. Dieses Muster funktionierte für 90-Tage-Zertifikate, aber es wird mit der neuen verkürzten Lebensdauer unvereinbar. Zertifikate laufen ab, bevor das Erneuerungsskript jemals ausgeführt wird, was zu Produktionsausfällen führte.

Windows VPS -Hosting

Remote Access & Full Admin

Die wichtigsten Erneuerungshinweise von Let’s Encrypt sind unkompliziert: Automatische Clients sollten Zertifikate nach etwa zwei Dritteln der Zertifikatslebensdauer erneuern. Für ein 45-Tage-Zertifikat, Der Zwei-Drittel-Punkt tritt um den dreißigsten Tag herum auf. Dafür ist eine Automatisierung der Erneuerung erforderlich, die häufig und zuverlässig ausgeführt wird.

Die Bedeutung von ACME-Erneuerungsinformationen (ARI)

Um Administratoren bei diesem Übergang zu unterstützen, Let’s Encrypt empfiehlt die Aktivierung der ACME-Erneuerungsinformationen. ARI ist ein Mechanismus, der es der Zertifizierungsstelle ermöglicht, dem ACME-Client direkt den optimalen Erneuerungszeitpunkt zu signalisieren. Diese Funktion hilft, vorzeitige Verlängerungen zu vermeiden, verhindert massenhafte gleichzeitige Erneuerungen bei Ausfällen, und verteilt die Last gleichmäßig über das Ökosystem.

ARI ermöglicht auch die Anpassung des Verlängerungsverhaltens, wenn sich Richtlinien ändern. Dadurch entfällt für Administratoren die Notwendigkeit, komplexe Planungslogiken manuell anzupassen.

Wenn Ihr ACME-Client ARI unterstützt, Sie sollten es sofort aktivieren. Wenn nicht, Sie sollten die Migration auf einen modernen Client oder ein Upgrade Ihres bestehenden Clients planen.

Warum eine manuelle Zertifikatsverwaltung nicht mehr möglich ist

Die verkürzte Zertifikatslebensdauer stellt eine erhebliche Belastung für Teams dar, die auf die manuelle Zertifikatsausstellung angewiesen sind. Erneuerungen erfolgen etwa jeden Monat, und die Domänenvalidierung muss häufig wiederholt werden. Menschliche Arbeitsabläufe können diese Arbeitsbelastung einfach nicht bewältigen.

Diese Änderung zwingt Unternehmen zur Einführung automatisierter Prozesse, skriptfähig, und wiederholbare Prozesse für die Ausstellung und Bereitstellung von Zertifikaten. Wenn die Automatisierung fehlschlägt, laufen die Zertifikate ab, Dienstunterbrechungen, und möglicherweise Sicherheitsvorfälle.

Wie DNS-PERSIST-01 Wird die Domänenvalidierung verändern

Die Einführung von DNS-PERSIST-01 wird die Domänenvalidierung für Umgebungen, in denen DNS-Updates nicht automatisiert werden können, grundlegend verbessern. Heute, DNS-01 erfordert für jede Verlängerung einen neuen TXT-Eintrag. Dies ist problematisch für Infrastrukturen, in denen DNS-Änderungen eine Genehmigung erfordern oder nur manuell durchgeführt werden können.

DNS-PERSIST-01 löst dieses Problem, indem ein einzelner statischer DNS-TXT-Eintrag zugelassen wird, der auf unbestimmte Zeit gültig bleibt. Sobald die erste Verifizierung abgeschlossen ist, Zukünftige Validierungen erfordern keine zusätzlichen Änderungen. Dies ermöglicht nahtlose automatische Verlängerungen selbst in Umgebungen, in denen DNS nicht einfach geändert werden kann.

Es wird erwartet, dass diese neue Methode den folgenden Bereitstellungskategorien zugute kommt:

- Unternehmen, die DNS-Anbieter ohne APIs verwenden

- Legacy-Systeme mit festen DNS-Verwaltungsprozessen

- Umgebungen, in denen sich DNS-Änderungen langsam verbreiten

- Teams, die DNS auslagern und die Zone nicht einfach ändern können

DNS-PERSIST-01 Es wird erwartet, dass es standardisiert und eingeführt wird 2026. Unternehmen sollten die Entwicklung dieser Methode sorgfältig verfolgen, da sie möglicherweise viele der mit DNS verbundenen betrieblichen Einschränkungen vollständig beseitigt-01.

So passen Sie Ihre Infrastruktur an die an 45 Tageszertifikate

Die Vorbereitung Ihrer Infrastruktur auf kürzere Zertifikatslaufzeiten erfordert einen strukturierten und systematischen Ansatz. Ziel ist es, eine reibungslose Erneuerung sicherzustellen, vorhersehbares Verhalten, und vollständige Eliminierung menschlicher Fehler.

Nachfolgend finden Sie einen umfassenden mehrstufigen Prozess, der sicherstellt, dass Ihr Unternehmen vollständig auf den Übergang vorbereitet ist.

Schritt Eins: Inventarisieren Sie alle Zertifikate

Ihr erster Schritt sollte eine vollständige Bestandsaufnahme aller Zertifikate in allen Umgebungen sein. Dazu gehört auch die Produktion, Inszenierung, interne Systeme, APIs, Mikrodienste, und Verwaltungs-Dashboards. Viele Ausfälle treten auf, weil versteckte oder vergessene Zertifikate nicht automatisch erneuert werden.

Das Inventar sollte die folgenden Felder umfassen:

- Abgedeckte Domainnamen

- Verwendete Validierungsmethode

- ACME-Client-Version

- Erneuerungsplan

- Bereitstellungsmethode

- Abhängigkeitsketten wie Load Balancer und Reverse Proxys

Schritt zwei: Aktualisieren Sie ACME-Clients

Der zweite Schritt besteht darin, sicherzustellen, dass alle ACME-Clients moderne Standards wie ARI unterstützen, ACME-Profile, und die bevorstehenden Validierungsaktualisierungen. Ältere Clients werden scheitern, wenn sie mit einer eingeschränkten Wiederverwendung von Berechtigungen oder einer verkürzten Gültigkeit konfrontiert werden.

Schritt drei: Automatisieren Sie alle DNS-Updates

Wenn Ihre Umgebung von DNS abhängt-01 Validierung, Automatisierung ist unerlässlich. Nutzen Sie DNS-Anbieter, die umfassende APIs anbieten und integrieren Sie diese APIs in Ihren ACME-Client.

Automatisierte DNS-Updates schützen vor Unterbrechungen durch langsame Ausbreitung, langsame Genehmigungen, oder manueller Eingriff.

Schritt vier: Aktualisieren Sie die Verlängerungspläne

Passen Sie Ihre Verlängerungspläne so an, dass sie wöchentlich oder zweimal wöchentlich ausgeführt werden. Der ACME-Client wird nur bei Bedarf erneuert, Daher erhöhen häufige Kontrollen die Belastung nicht.

Viele Administratoren entscheiden sich auch dafür, Verlängerungsversuche auf verschiedene Server zu verteilen, um Ratenbeschränkungen zu vermeiden.

Schritt fünf: Verbessern Sie die Überwachung und Warnung

Der letzte Schritt besteht darin, die Überwachungs- und Warnsysteme zu verbessern. Zertifikatsablaufprüfungen müssen in Ihren Observability-Stack integriert sein. Warnungen sollten lange vor Ablauf der Zertifikate ausgelöst werden.

Beispiel eines robusten automatisierten Verlängerungsworkflows

Ein praktisches Design für einen zuverlässigen Erneuerungsworkflow umfasst Systemdienste, die regelmäßig Überprüfungen durchführen. Diese Dienste lösen dann nur bei Bedarf ein Neuladen des Webservers aus. Ein typischer Arbeitsablauf umfasst::

- Ein Timer, der zweimal pro Woche läuft, um den ACME-Client auszulösen

- Eine Erneuerungsprüfung, die den Ablauf und die ARI-Anleitung bewertet

- Ausstellung bedingter Zertifikate

- Automatische Bereitstellung des neuen Zertifikats

- Automatisches Neuladen des Reverse-Proxys oder Webservers.

Dieser Workflow eliminiert das Risiko von Ausfällen und erfordert keinen manuellen Eingriff.

Beispielszenario: Migration für ein mittelständisches Webhosting-Unternehmen

Zur Veranschaulichung der Herausforderungen und Lösungen, Ziehen Sie einen Hosting-Anbieter in Betracht, der Zertifikate für mehr als zwanzigtausend Kundenstandorte verwaltet. Viele Kunden verwenden benutzerdefinierte Domänen mit DNS, die von mehreren externen Anbietern bereitgestellt werden. Bevor die neuen Richtlinien übernommen werden, Der Anbieter muss umsetzen:

- Eine interne DNS-Automatisierungs-Engine, die eine breite Palette von DNS-APIs unterstützt

- Eine verteilte Zertifikatsverwaltungsschicht, die ARI verwendet, um Spitzen zu vermeiden

- Eine Zertifikatbereitstellungspipeline, die in das Hosting-Kontrollfeld integriert ist

- Ein ausfallsicheres Überwachungssystem, das Abläufe auf allen virtuellen Hosts überprüft

Dieses Beispiel zeigt, wie komplexe Umgebungen von einer groß angelegten Automatisierung profitieren können, die das Betriebsrisiko reduziert.

Abschluss

Die Umstellung von Let’s Encrypt auf kürzere Zertifikatslebensdauern und ein weitaus kürzeres Zeitfenster für die Wiederverwendung von Autorisierungen beschleunigt den Bedarf an robuster Automatisierung und besserer DNS-Integration. Durch die Aktualisierung von ACME-Clients, Einführung von ARI, Vorbereitung auf DNS-Persistenz, und Implementierung einer robusten Überwachungs- und Erneuerungsorchestrierung, Sie können Ausfälle vermeiden und die Sicherheitslage verbessern.

Beginnen Sie mit der Inventarisierung von Zertifikaten, Upgrade-Werkzeuge, Testverlängerungen im Staging, und führen Sie tägliche Kontrollen und Alarme durch, um rechtzeitig vor der endgültigen Durchsetzung bereit zu sein.

Häufig gestellte Fragen

Warum verkürzt Let’s Encrypt die Lebensdauer von Zertifikaten??

Let’s Encrypt verkürzt die Lebensdauer von Zertifikaten, um die Sicherheit zu verbessern, indem es den Nutzen kompromittierter Schlüssel einschränkt und die Wirksamkeit von Sperrsystemen stärkt.

Werden diese Änderungen die Belastung für Administratoren erhöhen??

Sie erhöhen den Automatisierungsbedarf, aber sobald die Automatisierung korrekt eingesetzt wird, Die Arbeitsbelastung nimmt tatsächlich ab, da der Prozess vorhersehbar wird und vollständig abgewickelt wird.

Was passiert, wenn ich meinen 60-Tage-Cronjob weiterhin verwende??

Ihre Zertifikate laufen vor der Erneuerung ab und führen zu Dienstausfällen. Sie müssen Ihren Zeitplan aktualisieren, damit er viel häufiger ausgeführt wird.

Ist DNS-PERSIST-01 erforderlich?

Es ist nicht erforderlich, Es wird jedoch dringend für Umgebungen empfohlen, in denen DNS nicht programmgesteuert aktualisiert werden kann.

Wann wird DNS-PERSIST-01 verfügbar sein?

Der Start wird voraussichtlich in erfolgen 2026, nachdem die IETF den neuen Validierungsstandard fertiggestellt hat.