React-Server-Komponenten (RSC) haben die Leistung von Webanwendungen erheblich verbessert, indem sie eine serverseitige Verarbeitung ermöglichen und gleichzeitig die Reaktivität von clientseitigem React beibehalten. Jedoch, eine kritische Sicherheitslücke, namens React2Shell (CVE-2025-55182), Es wurde eine Bedrohung für Millionen von Webanwendungen entdeckt. Diese Sicherheitslücke ermöglicht die nicht authentifizierte Remotecodeausführung (RCE) und trägt einen maximalen Schweregrad von CVSS 10, was seinen kritischen Charakter unterstreicht.

In diesem Leitfaden, Wir erkunden die Details von React2Shell, betroffene Frameworks, potenzielle Risiken, Abhilfemaßnahmen, und Best Practices zur Sicherung Ihrer React-basierten Infrastruktur.

Was ist React2Shell? (CVE-2025-55182)?

React2Shell ist eine Sicherheitslücke, die React Server-Komponenten betrifft, sowie Frameworks und Bundler, die von ihnen abhängen, einschließlich Next.js, Reagieren Sie auf den Router, Dein, und verschiedene RSC-Plugins für Vite und Parcel. Die Hauptursache liegt in der unsicheren Handhabung serialisierter Nutzlasten. Wenn eine böswillige HTTP-Anfrage einen Serverfunktionsendpunkt erreicht, React deserialisiert die Nutzlast ohne ausreichende Validierung, Dies ermöglicht es Angreifern möglicherweise, beliebigen Code auf dem Server auszuführen.

Diese Sicherheitslücke betrifft mehrere weit verbreitete React-Versionen:

- 19.0.0

- 19.1.0

- 19.1.1

- 19.2.0

Und die folgenden Pakete:

- React-Server-Dom-Paket

- React-Server-Dom-Turbopack

- React-Server-Dom-Webpack

Auch Anwendungen, die React Server Components nicht explizit nutzen, können indirekt betroffen sein, wenn sie auf Bibliotheken angewiesen sind, die RSC unterstützen.

WordPress Web Hosting

Ab 3,99 USD/monatlich

Warum React2Shell eine kritische Bedrohung darstellt

Die nicht authentifizierte Natur von React2Shell macht es besonders gefährlich. Angreifer benötigen keine Anmeldeinformationen oder API-Tokens; Sie müssen lediglich eine bösartige HTTP-Anfrage erstellen, um die Sicherheitslücke auszunutzen. Die Auswirkungen können Folgendes umfassen::

- Vollständige Serverkompromittierung

- Datenexfiltration aus anfälligen Anwendungen

- Bereitstellung von Ransomware oder Malware in in der Cloud gehosteten React-Apps

- Massenausnutzung in automatisierten Angriffskampagnen

Sicherheitsforscher schätzen das auf bis zu 40% von Cloud-Umgebungen, die React und Next.js verwenden, können offengelegt werden, während Einheit 42 meldet fast eine Million potenziell betroffene Server weltweit.

Die Kombination aus weit verbreiteter Akzeptanz und kritischem Schweregrad erklärt, warum eine sofortige Schadensbegrenzung unerlässlich ist. Entsprechend reagieren.dev:

„Ein nicht authentifizierter Angreifer könnte eine bösartige HTTP-Anfrage an jeden beliebigen Server-Funktionsendpunkt stellen, wenn es durch React deserialisiert wird, ermöglicht die Remote-Codeausführung auf dem Server.“

So funktionieren React-Server-Komponenten

React-Server-Komponenten (RSC) Ermöglichen Sie Entwicklern, bestimmte Teile einer React-Anwendung auf dem Server auszuführen, während der Rest auf dem Client verbleibt, Verbesserung der Leistung, Reduzierung der Bündelgrößen, und Verbesserung der SEO.

Günstiger VPS -Server

Ab 2,99 USD/monatlich

Jedoch, Diese Dualität stellt eine potenzielle Angriffsfläche dar, wenn vom Client gesendete Nutzlasten nicht sicher verarbeitet werden. Der RSC-Workflow umfasst mehrere wichtige Schritte:

- Client-Server-Funktionszuordnung: Wenn ein Client mit einer Komponente interagiert, React übersetzt diese Funktionsaufrufe in HTTP-Anfragen, die an Serverendpunkte gerichtet sind. Diese Abstraktion ermöglicht es dem Client, Daten anzufordern oder Funktionen auszuführen, ohne die Serverlogik direkt offenzulegen.

- Ausführung der Serverfunktion: Einmal erhalten, Der Server deserialisiert die HTTP-Payload und führt die entsprechende Serverfunktion aus. In diesem Stadium entsteht die React2Shell-Sicherheitslücke, da eine unsachgemäße Validierung serialisierter Nutzlasten es Angreifern ermöglichen kann, bösartige Anweisungen einzuschleusen, möglicherweise eine Remote-Codeausführung erreichen.

- Datenrückgabe: Nach Ausführung der Funktion, Der Server gibt nur die notwendigen Daten an den Client zurück. Diese selektive Übertragung erhält die Anwendungsleistung aufrecht und gewährleistet eine minimale Datenexposition, aber wenn Schritt 2 ist gefährdet, Der Server selbst wird angreifbar.

Indem Sie den Fehler im Schritt hervorheben 2, Es wird deutlich, warum die Sicherung der Deserialisierung und die Validierung von Nutzlasten für die Verhinderung von Angriffen wie React2Shell von entscheidender Bedeutung sind.

Von React2Shell betroffene Frameworks und Bundler

Mehrere weit verbreitete Frameworks und Bundler integrieren React Server-Komponenten in ihre Arbeitsabläufe, Dies bedeutet, dass sich eine Schwachstelle in RSC indirekt auf Anwendungen ausbreiten kann. Entwickler müssen ihren gesamten Abhängigkeitsbaum überprüfen, um potenzielle Gefährdungen zu verstehen und entsprechende Abhilfemaßnahmen zu planen.

Zu den betroffenen Frameworks gehören::

- Next.js: Bekannt für serverseitiges Rendering (SSR) und hybride statische Anwendungen, Next.js nutzt RSC, um das Rendern von Seiten zu optimieren. Anfällige Versionen können Serverendpunkte unbeabsichtigt für Angreifer zugänglich machen.

- Reagieren Sie auf den Router: Wird häufig für das clientseitige Routing verwendet, Seine experimentellen RSC-APIs können RSC-Schwachstellen erben.

- Dein: Ein modernes React-Framework, das sich für die dynamische Server-Client-Integration stark auf RSC verlässt. Falsch konfigurierte Instanzen können durch manipulierte Nutzlasten ausgenutzt werden.

Zu den anfälligen Bundler-Plugins gehören::

Windows VPS -Hosting

Remote Access & Full Admin

- @parcel/rsc

- @vitejs/plugin-rsc

- Redwood SDK (rwsdk)

Auch wenn der Kernanwendungscode RSC-Endpunkte nicht direkt verwendet, Diese Frameworks und Plugins können Sicherheitslücken mit sich bringen, Daher ist es für Entwickler von entscheidender Bedeutung, alle Abhängigkeiten zu prüfen und Updates umgehend anzuwenden.

Identifizierung anfälliger Versionen

Um festzustellen, ob Ihre Anwendungen gefährdet sind, Eine detaillierte Versionsprüfung ist erforderlich. Dadurch wird sichergestellt, dass keine anfällige Komponente ungepatcht bleibt.

- React Server Component-Versionen: Der gefährdete Bereich ist 19.0.0 durch 19.2.0.

- RSC-Pakete: Überprüfen Sie das React-Server-Dom-Parcel, React-Server-Dom-Turbopack, und React-Server-Dom-Webpack werden auf sichere Versionen aktualisiert.

- Peer-Abhängigkeiten: Frameworks wie Next.js, Reagieren Sie auf den Router, und Waku kann diese RSC-Pakete indirekt einbinden. Die Überprüfung dieser Abhängigkeiten ist unerlässlich, um versteckte Risiken zu vermeiden.

Hier ist ein praktisches Beispiel für die Versionsprüfung mit npm:

- NPM-Liste React-Server-Dom-Webpack

- NPM-Liste React-Server-Dom-Parcel

- NPM-Liste React-Server-Dom-Turbopack

Durch die Durchführung dieser Prüfungen stellen Sie sicher, dass Sie alle Komponenten identifizieren, die für React2Shell anfällig sind, und helfen bei der Priorisierung der Patch-Bemühungen.

Sofortige Schadensbegrenzungs- und Upgrade-Strategie

React hat gepatchte Versionen für alle anfälligen RSC-Pakete veröffentlicht. Es ist sofortiges Handeln erforderlich, da vorübergehende Abhilfemaßnahmen, die von Hosting-Anbietern allein bereitgestellt werden, Anwendungen nicht vollständig sichern.

Paket-Upgrades

- React Server-Komponentenpakete:

- React-Server-Dom-Parcel → neueste Version

- React-Server-Dom-Turbopack → neueste Version

- React-Server-Dom-Webpack → neueste Version

- Framework-spezifische Upgrades:

- Next.js:

o npm install [email protected] # für 15.0.x

o npm install [email protected] # für 15.1.x

o npm install [email protected] # für 15.2.x

o npm install [email protected] # für 15.3.x

o npm install [email protected] # für 15.4.x

o npm install [email protected] # für 15.5.x

o npm install [email protected] # für 16.0.x

- Reagieren Sie auf den Router:

o npm install „react@latest“ „react-dom@latest“ „react-server-dom-parcel@latest“ „react-server-dom-webpack@latest“ @vitejs/plugin-rsc@latest

- Redwood SDK: Stellen Sie sicher, dass rwsdk ≥ 1.0.0-alpha ist.0 oder verwenden Sie die neueste Beta-Version.

- Waku- und Vite-RSC-Plugins: Aktualisieren Sie „react-server-dom-webpack“ und die entsprechenden RSC-Plugin-Versionen.

Abhilfemaßnahmen für temporäre Hosting-Anbieter

Während einige Cloud-Anbieter temporäre Patches implementiert haben, um die Gefährdung zu verringern, Es ist nicht sicher, sich ausschließlich auf diese Abhilfemaßnahmen zu verlassen. Sofortige Paket-Upgrades bleiben der wichtigste Schutz vor Ausnutzung.

Notiz: Für Umgebungen, die auf React Server Components basieren, Verwendung einer robusten VPS-Lösung mit vollem Root-Zugriff, wie die von Colonel angebotenen Verwaltetes VPS-Hosting, kann die Patch-Bereitstellung und das Testen vereinfachen.

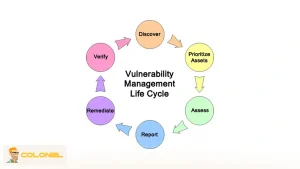

Schritt-für-Schritt-Schwachstellenmanagement

Die effektive Verwaltung von React2Shell erfordert einen strukturierten Ansatz:

- Inventarisieren Sie alle Reaktionspakete: Verwenden Sie npm oder Yarn, um jede Abhängigkeit zu identifizieren, die RSC-Funktionalität unterstützt.

- Überprüfen Sie die Versionen: Stellen Sie sicher, dass alle Pakete außerhalb der anfälligen Bereiche liegen.

- Abhängigkeiten aktualisieren: Wenden Sie gepatchte Versionen an, um eine Gefährdung zu vermeiden.

- Validieren Sie die Nutzung der Serverfunktion: Bewerten Sie, ob indirekte Abhängigkeiten möglicherweise weiterhin RSC-Endpunkte verfügbar machen.

- Testanwendungen: Nach dem Update, Bestätigen Sie, dass die Anwendung wie erwartet ohne Regression funktioniert.

Das Befolgen dieser Schritte gewährleistet eine umfassende Reaktion auf React2Shell und verringert die Wahrscheinlichkeit verbleibender Schwachstellen.

Vorbeugende Maßnahmen über das Patchen hinaus

Auch nach der Anwendung der notwendigen Updates, Durch die Einführung strenger Entwicklungs- und Bereitstellungspraktiken wird das zukünftige Risiko ähnlicher Schwachstellen verringert. Empfohlene Praktiken sind:

- Deaktivieren Sie nicht verwendete Serverfunktionen: Aktivieren Sie nur serverseitige Endpunkte, die aktiv benötigt werden, Reduzierung potenzieller Angriffsflächen.

- Eingabevalidierung: Erzwingen Sie eine strikte Validierung und Bereinigung aller von Clients an den Server gesendeten Daten, Verhinderung von Injektionsattacken.

- Automatisierte Abhängigkeitsaktualisierungen: Tools wie Dependabot oder Renovate können anfällige Pakete automatisch erkennen und Updates vorschlagen.

- Code-Audits: Überprüfen Sie die Pakete von Drittanbietern regelmäßig auf unsichere Deserialisierungsmuster und andere Sicherheitsprobleme.

Diese Maßnahmen ergänzen das Patching und schaffen eine robustere Anwendungsarchitektur.

Lehren aus React2Shell

Der React2Shell-Vorfall zeigt wichtige Erkenntnisse für Entwickler und Organisationen auf, die mit modernen Web-Frameworks arbeiten:

- Komplexität führt zu Schwachstellen: Hybride Server-Client-Frameworks wie RSC führen neue potenzielle Angriffsvektoren ein.

- Indirekte Abhängigkeiten sind wichtig: Anwendungen können auch ohne direkte Verwendung von RSC-Endpunkten anfällig sein, wenn abhängige Pakete diese enthalten.

- Eine schnelle Patch-Bereitstellung ist unerlässlich: Sicherheitslücken mit hohem Schweregrad (CVSS 10) erfordern sofortige, organisationsweite Maßnahmen zur Risikominimierung.

Beispiel: Eine SaaS-Plattform, die mehrere Next.js-Anwendungen verwaltet, könnte die Patch-Bereitstellung über CI/CD-Pipelines automatisieren. Dieser Ansatz reduziert menschliche Fehler, sorgt für konsistente Sicherheitsupdates, und verringert die Gefährdung durch Angriffe wie React2Shell.

Abschluss

React2Shell (CVE-2025-55182) stellt eine kritische RCE-Schwachstelle im React-Ökosystem dar, Dies betrifft insbesondere Serverkomponenten und zugehörige Frameworks. Die Kombination aus nicht authentifiziertem Zugriff, breite Akzeptanz, und ein CVSS 10 Die Einstufung macht es zu einer der höchsten Sicherheitsprioritäten. Zu den Sofortmaßnahmen gehören:

- Alle anfälligen RSC-Pakete werden aktualisiert

- Aktualisierung betroffener Frameworks und Plugins

- Validierung der Serverfunktionsnutzung

- Einsatz präventiver Codierungspraktiken

Durch die proaktive Verwaltung dieser Updates und die Implementierung sicherer Praktiken, Entwickler können eine Widerstandsfähigkeit aufrechterhalten, performant, und sichere reaktionsbasierte Umgebung.

FAQs zu React2Shell- und RSC-Schwachstellen

Ist meine React-App anfällig, wenn ich keine Serverfunktionen verwende??

Wenn Ihre App und ihre Abhängigkeiten keine React-Serverkomponenten oder Serverfunktionsendpunkte implementieren, es ist nicht betroffen. Jedoch, Überprüfen Sie immer indirekte Abhängigkeiten.

Wie schnell sollte ich Patches anwenden??

Sofort. CVSS 10 Schwachstellen sind kritisch, und jede Verzögerung erhöht das Risiko einer Ausbeutung.

Sind die Abhilfemaßnahmen des Hosting-Anbieters ausreichend??

NEIN. Temporäre Patches können die Exposition verringern, Angriffe jedoch nicht vollständig verhindern. Das Aktualisieren von Abhängigkeiten ist obligatorisch.

Können automatisierte Tools dazu beitragen, zukünftige Schwachstellen zu verhindern??

Ja. Tools wie Dependabot, Renovieren, und npm audit kann anfällige Pakete automatisch benachrichtigen und aktualisieren.

Welche Frameworks außer React betroffen sind?

Next.js, Reagieren Sie auf den Router, Dein, Redwood SDK, und bestimmte Vite/Parcel RSC-Plugins sind betroffen.