Een nieuw onthuld beveiligingslek dat is opgespoord zoals CVE-2025-66429 aan het licht brengt cPanel servers naar escalatie van lokale bevoegdheden, waardoor gebruikers met lage rechten volledige root-toegang kunnen krijgen. Het beveiligingslek treft cPanel-versies 130.0.15 en eerder en is officieel gepatcht in de versie 130.0.16, waardoor onmiddellijke updates essentieel zijn voor alle hostingproviders en serverbeheerders.

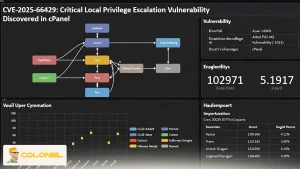

Dit probleem is bijzonder ernstig vanwege de dominante rol van cPanel in gedeelde en VPS-hostingomgevingen, waarbij meerdere gebruikers naast elkaar op hetzelfde systeem bestaan. Met een CVSS v4.0-score van 9.3 (Kritisch), de kwetsbaarheid vertegenwoordigt een risicovolle aanvalsvector voor het in gevaar brengen van de infrastructuur als deze niet wordt gepatcht.

Wat is CVE-2025-66429?

CVE-2025-66429 is een kwetsbaarheid voor lokale escalatie van bevoegdheden, veroorzaakt door een directory traversal-fout in de cPanel Team Manager API. Door het beveiligingslek kunnen geverifieerde, maar niet-geprivilegieerde lokale gebruikers aan toegangsbeperkingen ontsnappen en acties uitvoeren met machtigingen op rootniveau.

In praktische termen, dit betekent dat een normale gebruiker van een hostingaccount mogelijk de hele server in gevaar kan brengen. In shared hosting- of VPS-omgevingen, een dergelijke escalatie vormt een directe bedreiging voor andere klanten, gehoste websites, databases, en beveiligingscontroles op systeemniveau. Omdat exploitatie geen gebruikersinteractie vereist en een lage aanvalscomplexiteit heeft, het algehele risicoprofiel is extreem hoog.

Betrokken cPanel-versies en beschikbaarheid van patches

Alle cPanel-installaties met versie 130.0.15 of eerder worden getroffen door dit beveiligingslek. Het probleem is volledig opgelost in de cPanel-versie 130.0.16, waaronder een verscherping van de beveiliging om directory-traversal binnen het getroffen API-eindpunt te voorkomen.

WordPress -webhosting

Vanaf $ 3,99/maandelijks

Beheerders moeten hun geïnstalleerde cPanel-versie onmiddellijk verifiëren en de update via officiële kanalen toepassen. Door de upgrade uit te stellen, worden servers blootgesteld aan lokale aanvallers die mogelijk al beperkte shell-toegang hebben vanwege gecompromitteerde inloggegevens of kwetsbare applicaties.

Hoe de kwetsbaarheid werd ontdekt

De kwetsbaarheid werd ontdekt tijdens een gezamenlijk beveiligingsonderzoek door Sergey Gerasimov van SolidPoint en Philip Okhonko, Senior applicatie-ingenieur bij FINRA. Hun onderzoek bracht onveilige padafhandeling binnen de Team Manager API aan het licht, waardoor directory-traversal mogelijk is waarbij de toestemmingsgrenzen worden omzeild.

Gezien de gevoeligheid van het probleem en de enorme geïnstalleerde basis van cPanel, de onderzoekers volgden praktijken op het gebied van verantwoorde openbaarmaking. Technische exploitatiedetails zijn opzettelijk achtergehouden om hostingproviders voldoende tijd te geven om hun systemen te beveiligen voordat ze openbaar worden gemaakt.

Waarom deze kwetsbaarheid bijzonder gevaarlijk is

Deze cPanel-kwetsbaarheid is gevaarlijk omdat het het fundamentele vertrouwensmodel van gedeelde hostingomgevingen schendt. Lokale fouten in de escalatie van privileges zijn vaak schadelijker dan bugs op afstand zodra de eerste toegang is verkregen.

In omgevingen waar meerdere klanten één server delen, Eén gecompromitteerd account kan een toegangspunt worden voor een volledige systeemovername. Dit omvat toegang tot configuratiebestanden, e-mail gegevens, klantendatabases, back-uparchieven, en potentieel verbonden infrastructuur zoals factureringssystemen of interne netwerken.

De toegewezen CVSS 9.3 De score weerspiegelt de ernst van de vertrouwelijkheid, integriteit, en beschikbaarheid, met hoge impactwaarden in elke categorie. De toegewezen CVSS 9.3 De score weerspiegelt de ernst van de vertrouwelijkheid, integriteit, en beschikbaarheid, met hoge impactwaarden in elke categorie. Nationale Kwetsbaarheidsdatabase (NVD) op CVE-2025-66429, bevestigt de technische impact en het root-escalatierisico:

Goedkope VPS -server

Vanaf $ 2,99/maandelijks

“De kwetsbaarheid bij het doorkruisen van mappen binnen de Team Manager API maakt het overschrijven van een willekeurig bestand mogelijk en kan escalatie van bevoegdheden naar de rootgebruiker mogelijk maken.”

Tijdlijn voor openbaarmaking en reactie van leverancier

De kwetsbaarheid werd voor het eerst ontdekt in november 4, 2025, en werd onmiddellijk gerapporteerd aan het cPanel-beveiligingsteam met volledige technische documentatie. cPanel erkende het probleem en bracht binnen één dag een gepatchte versie uit, op november 5, 2025.

De openbaarmaking werd opzettelijk uitgesteld tot december 1, 2025, het verminderen van het risico van massale uitbuiting voordat beheerders kunnen updaten. Deze tijdlijn toont een gecoördineerde en effectieve reactie tussen onderzoekers en de leverancier, hoewel het risico aanzienlijk blijft voor systemen die nog niet zijn gepatcht.

Impact op hostingproviders en servereigenaren

Hostingproviders die verouderde cPanel-versies gebruiken, lopen een verhoogd risico op serverbrede compromissen, datalekken, en klantimpact. In gereguleerde industrieën of bedrijfsomgevingen, een dergelijk incident kan ook leiden tot schendingen van de nalevingsregels en reputatieschade.

VPS-aanbieders en dedicated serveroperators moeten dit beveiligingslek als een prioritair beveiligingsincident behandelen. Elke omgeving waarin gebruikers shell-toegang of uitvoeringsbevoegdheden op applicatieniveau hebben, loopt tot onmiddellijk gevaar totdat er een patch is aangebracht.

Windows VPS-hosting

Remote Access & Full Admin

Aanbevolen mitigatiestappen

Updaten naar cPanel-versie 130.0.16 of later is de enige bevestigde oplossing voor CVE-2025-66429. Er is geen betrouwbare configuratieoplossing gepubliceerd die de kwetsbaarheid volledig neutraliseert. Naast het toepassen van de update, beheerders moeten:

- Controleer de gebruikerstoegangslogboeken grondig

Beheerders moeten authenticatie- en toegangslogboeken gedetailleerd onderzoeken om abnormale inlogpatronen te identificeren, herhaalde mislukte pogingen, of toegang vanaf onverwachte locaties. Deze beoordeling helpt bij het opsporen van vroege tekenen van compromittering en zorgt ervoor dat alleen geautoriseerde activiteit op het systeem heeft plaatsgevonden. - Controleer en valideer rechtentoewijzingen

Alle lokale en administratieve accounts moeten worden gecontroleerd om te bevestigen dat de machtigingen aansluiten bij de daadwerkelijke operationele behoeften. Het verwijderen van buitensporige of verouderde rechten verkleint het aanvalsoppervlak en beperkt de potentiële impact als een account wordt misbruikt. - Controleer op verdachte lokale accountactiviteit

Er moet voortdurend toezicht zijn op ongewoon gedrag dat afkomstig is van lokale accounts, zoals onverwachte procesuitvoering, configuratiewijzigingen, of toegang buiten de normale gebruiksuren. Vroegtijdige detectie maakt een snellere respons en beheersing van incidenten mogelijk. - Isoleer niet-gepatchte servers om risico's te minimaliseren

Servers die niet onmiddellijk kunnen worden bijgewerkt, moeten waar mogelijk logisch of netwerkgeïsoleerd zijn. Het beperken van hun connectiviteit vermindert de blootstelling aan externe bedreigingen en verlaagt het risico op exploitatie totdat de update veilig kan worden toegepast.

Waarom dit belangrijk is voor de hostingsector?

cPanel blijft een hoeksteen van de wereldwijde hostinginfrastructuur, ondersteunt miljoenen websites via gedeelde hosting, VPS, En Toegewijde servers. Kwetsbaarheden van deze ernst onderstrepen het belang van tijdig en proactief patchbeheer beveiliging monitoring in hostingomgevingen.

Omdat aanvallers zich na de eerste toegang steeds meer richten op lokale escalatiepaden, De beveiliging van het controlepaneel is net zo belangrijk geworden als de versterking van de kernel en het netwerk. CVE-2025-66429 herinnert ons eraan dat zelfs volwassen platforms voortdurend toezicht vereisen.

Laatste gedachten

CVE-2025-66429 is een kritiek beveiligingsprobleem in cPanel dat niet mag worden onderschat. Terwijl de reactie van de leverancier snel en verantwoordelijk was, Niet-gepatchte systemen blijven sterk blootgesteld aan escalatieaanvallen met mogelijk catastrofale gevolgen.

Serverbeheerders, hostingproviders, en infrastructuurteams moeten ervoor zorgen dat alle getroffen systemen onmiddellijk worden bijgewerkt en dat er doorlopende beveiligingsprocessen aanwezig zijn om soortgelijke bedreigingen in de toekomst te kunnen detecteren.

Veelgestelde vragen over CVE-2025-66429

Wat is CVE-2025-66429 precies in cPanel?

CVE-2025-66429 is een kritieke kwetsbaarheid voor escalatie van lokale bevoegdheden waarmee een cPanel-gebruiker met weinig bevoegdheden volledige root-toegang tot de server kan krijgen.

Welke cPanel-versies worden beïnvloed door CVE-2025-66429?

Alle cPanel-versies 130.0.15 en eerder zijn kwetsbaar, terwijl het probleem volledig is opgelost in cPanel 130.0.16 en later.

Is CVE-2025-66429 een externe of lokale kwetsbaarheid?

Dit is een lokale kwetsbaarheid, wat betekent dat de aanvaller al geverifieerde toegang tot de server moet hebben, zoals een hostinggebruikersaccount.

Waarom wordt deze kwetsbaarheid als kritiek beschouwd??

Omdat het volledige root-toegang mogelijk maakt vanaf een normaal gebruikersaccount, het kan leiden tot een volledige serverovername, diefstal van gegevens, en verstoring van de dienstverlening.