Het besluit van Let’s Encrypt om de maximale certificaatgeldigheid in te korten 90 dagen tot 45 Days markeert een van de meest invloedrijke structurele veranderingen in het moderne TLS-ecosysteem. Deze update staat niet op zichzelf, maar maakt deel uit van een bredere beweging van de CA en browsergemeenschappen om de bescherming tegen compromissen te versterken, het verminderen van de afhankelijkheid van traditionele intrekking, en het volledig geautomatiseerd beheer van de levenscyclus van certificaten aanmoedigen.

Het begrijpen van deze transitie is essentieel voor beheerders, DevOps-teams, ontwikkelaars, en beveiligingsingenieurs die systemen ontwerpen die afhankelijk zijn van ononderbroken HTTPS-beschikbaarheid. Dit artikel geeft een uitgebreide analyse van de beleidswijzigingen, de validatietijdlijn, operationele implicaties, automatisering uitdagingen, en het ACME-clientgedrag dat Let’s Encrypt nu verwacht.

Waarom Let’s Encrypt verhuist naar 45 Dagcertificaten

De belangrijkste reden voor deze transitie is het verkleinen van de blootstellingstermijn voor gelekte of gestolen privésleutels. Korter SSL-certificaat levensduur verkort aanzienlijk de tijd dat een gecompromitteerde sleutel kan worden misbruikt, vooral in gevallen waarin de intrekkingsmechanismen traag of onbetrouwbaar zijn.

Deze verschuiving komt overeen met de nieuwe basisvereisten van het CA- en browserforum. Deze vereisten zijn bedoeld om het end-to-end vertrouwen te verbeteren door ervoor te zorgen dat certificaten continu gekoppeld blijven aan huidige en gevalideerde domeineigenaren. Als resultaat, certificaatautoriteiten moeten de geldigheidsperioden verkorten en vaker autorisatiecontroles eisen.

De volgende uitkomsten zijn de directe veiligheidsvoordelen van deze reductie:

- Het beperkt het operationele nut van gestolen privésleutels, omdat het certificaat sneller ongeldig wordt.

- Het verbetert de betrouwbaarheid van intrekkingssystemen omdat kleinere geldigheidsvensters de druk op externe intrekkingsmechanismen verminderen.

- Het dwingt organisaties om het levenscyclusbeheer van certificaten te upgraden en te automatiseren, wat historisch gezien een belangrijke bron van verlopen certificaatuitval is geweest.

Inzicht in de verkorting van de hergebruikperiode van autorisatie

De verkorting van de levensduur van certificaten houdt nauw verband met de verandering in het hergebruik van autorisaties. Hergebruik van autorisatie bepaalt hoe lang een eerder gevalideerd domein hervalidatie kan overslaan. Let’s Encrypt ondersteunt momenteel een hergebruikperiode van dertig dagen, waarmee beheerders certificaten één keer per maand kunnen verlengen zonder het domeineigendom opnieuw te valideren.

WordPress -webhosting

Vanaf $ 3,99/maandelijks

De belangrijkste redenen achter deze verandering kunnen als volgt worden samengevat:

- Aanvallers die toegang krijgen tot een ACME-account of DNS-configuratie kunnen de uitgifte van certificaten met een lange levensduur niet handhaven met verouderde autorisaties.

- Intrekking en autorisatiecaching worden effectiever omdat elk compromis een zeer beperkt tijdsbestek heeft.

- Het verbetert de pariteit tussen geautomatiseerde en statische DNS-omgevingen, teams aanmoedigen om veiligere en geautomatiseerde workflows in te voeren.

Hier is de laten versleutelen officiële aankondiging:

“Let’s Encrypt zal de maximale geldigheid van het certificaat verkorten 90 dagen tot 45 dagen en verkort de periode voor hergebruik van autorisaties, het verkleinen van de compromistermijn en het verbeteren van de doeltreffendheid van intrekking.”

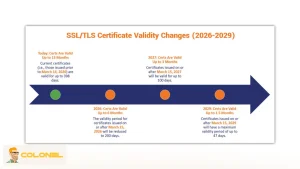

Volledige Let's Encrypt-uitroltijdlijn voor de 45 Dagcertificaten

Let’s Encrypt zal deze wijzigingen niet plotseling toepassen. In plaats van, het gebruikt ACME-profielen om de nieuwe levens geleidelijk uit te rollen. Deze gestructureerde aanpak vermindert het operationele risico en stelt ontwikkelaars en beheerders in staat hun automatiseringspijplijnen te testen voordat de wijzigingen verplicht worden.

De officiële tijdlijn omvat drie grote fasen. Het begrijpen van deze tijdlijn is essentieel vanwege het verlengingsbeleid, validatievereisten, en de verwachtingen van de klant veranderen in elke fase.

Goedkope VPS -server

Vanaf $ 2,99/maandelijks

Fase één: Kunnen 13, 2026

In deze fase, Let’s Encrypt introduceert het tlsserver ACME-profiel. Dit profiel geeft certificaten uit met een maximale geldigheidsduur van 45 dagen en is ontworpen voor early adopters en teams die hun automatiseringsstrategieën willen valideren voordat ze verplicht worden afgedwongen. De belangrijkste kenmerken van deze fase zijn onder meer:

- De wijzigingen zijn opt-in, zodat productieomgevingen tijdens het testen onaangetast kunnen blijven.

- Teams kunnen evalueren hoe hun ACME-klanten reageren op de kortere levensduur.

- Ontwikkelaars kunnen problemen met DNS-updates identificeren, tarieflimieten, planning, en automatisch herladen.

Fase Twee: Februari 10, 2027

Tijdens deze fase, het standaard klassieke profiel begint met het uitgeven van certificaten van vierenzestig dagen in plaats van de certificaten van negentig dagen die vandaag de dag worden gebruikt. Het hergebruik van autorisaties zal ook worden beperkt tot tien dagen in plaats van dertig.

De volgende effecten zullen zichtbaar zijn in de meeste infrastructuren:

- Verouderde verlengingsscripts op basis van intervallen van zestig dagen zullen storingen veroorzaken omdat ze ervoor zorgen dat certificaten verlopen vóór verlenging.

- ACME-clients die geen dynamische planning ondersteunen, moeten worden geüpgraded.

- DNS-01 workflows die afhankelijk zijn van langzame handmatige updates zullen beginnen te mislukken.

Fase Drie: Februari 16, 2028

Deze fase voltooit de transitie. Alle certificaten zijn beperkt tot maximaal 45 dagen, en domeinautorisaties blijven slechts zeven uur geldig. Deze laatste wijziging introduceert verschillende operationele vereisten waarop elke beheerder zich moet voorbereiden:

- DNS-uitdagingen vereisen vrijwel onmiddellijke automatisering; anders, validatiepogingen zullen mislukken.

- Certificaatvernieuwingen moeten veel vaker plaatsvinden.

- Menselijke betrokkenheid wordt onpraktisch omdat vernieuwingen elke paar weken plaatsvinden.

Waarom hardgecodeerde verlengingsintervallen na de transitie zullen verdwijnen

Veel organisaties vertrouwen nog steeds op eenvoudige cronjobs die eens in de zestig dagen worden uitgevoerd. Dit patroon werkte voor negentigdagencertificaten, maar het wordt onverenigbaar met de nieuwe verkorte levensduur. Certificaten verlopen voordat het vernieuwingsscript ooit wordt uitgevoerd, resulterend in productieonderbrekingen.

Windows VPS-hosting

Remote Access & Full Admin

De belangrijkste verlengingsrichtlijnen van Let’s Encrypt zijn eenvoudig: automatische clients moeten certificaten vernieuwen na ongeveer tweederde van de levensduur van het certificaat. Voor een certificaat van vijfenveertig dagen, het tweederde punt vindt plaats rond dag dertig. Dat vereist vernieuwingsautomatisering die frequent en betrouwbaar draait.

Het belang van ACME-verlengingsinformatie (ARI)

Om beheerders te ondersteunen tijdens deze transitie, Let’s Encrypt raadt aan om ACME-verlengingsinformatie in te schakelen. ARI is een mechanisme waarmee de certificeringsinstantie de optimale verlengingstijd rechtstreeks aan de ACME-client kan doorgeven. Deze functie helpt voortijdige verlengingen te voorkomen, voorkomt massale gelijktijdige verlengingen tijdens storingen, en verdeelt de belasting gelijkmatig over het ecosysteem.

ARI maakt het ook mogelijk dat het vernieuwingsgedrag zich aanpast wanneer het beleid verandert. Dit elimineert de noodzaak voor beheerders om complexe planningslogica handmatig aan te passen.

Als uw ACME-client ARI ondersteunt, u moet het onmiddellijk inschakelen. Als dit niet het geval is, u zou van plan moeten zijn om naar een moderne client te migreren of uw bestaande te upgraden.

Waarom handmatig certificaatbeheer niet langer haalbaar is

De kortere levensduur van het certificaat zorgt voor een aanzienlijke last voor teams die afhankelijk zijn van handmatige certificaatuitgifte. Verlengingen zullen ongeveer maandelijks plaatsvinden, en domeinvalidatie zal regelmatig herhaald moeten worden. Menselijke workflows kunnen deze werklast simpelweg niet dragen.

Deze verandering dwingt organisaties tot automatisering, scriptbaar, en herhaalbare processen voor de uitgifte en implementatie van certificaten. Als u niet automatiseert, leidt dit tot verlopen certificaten, dienstonderbrekingen, en mogelijk veiligheidsincidenten.

Hoe DNS-PERSIST-01 Zal domeinvalidatie transformeren

De introductie van DNS-PERSIST-01 zal de domeinvalidatie fundamenteel verbeteren voor omgevingen waar DNS-updates niet kunnen worden geautomatiseerd. Vandaag, DNS-01 vereist voor elke verlenging een nieuw TXT-record. Dit is problematisch voor infrastructuren waar DNS-wijzigingen goedkeuring vereisen of alleen handmatig kunnen worden gedaan.

DNS-PERSIST-01 lost dit op door een enkele statische DNS TXT-invoer toe te staan die voor onbepaalde tijd geldig blijft. Zodra de eerste verificatie is voltooid, toekomstige validaties vereisen geen aanvullende wijzigingen. Dit maakt naadloze geautomatiseerde verlengingen mogelijk, zelfs in omgevingen waar DNS niet eenvoudig kan worden gewijzigd.

Deze nieuwe methode zal naar verwachting de volgende categorieën implementaties ten goede komen:

- Bedrijven die DNS-providers gebruiken zonder API's

- Oudere systemen met vaste DNS-beheerprocessen

- Omgevingen waarin DNS-wijzigingen zich langzaam voortplanten

- Teams die DNS uitbesteden en de zone niet eenvoudig kunnen aanpassen

DNS-PERSIST-01 zal naar verwachting worden gestandaardiseerd en gelanceerd in 2026. Organisaties moeten de ontwikkeling van deze methode zorgvuldig volgen, omdat deze veel van de operationele beperkingen die aan DNS zijn gekoppeld volledig kan wegnemen-01.

Hoe u uw infrastructuur kunt aanpassen aan de 45 Dagcertificaten

Het voorbereiden van uw infrastructuur op een kortere levensduur van certificaten vereist een gestructureerde en systematische aanpak. Het doel is om soepele vernieuwingen te garanderen, voorspelbaar gedrag, en volledige eliminatie van menselijke fouten.

Hieronder vindt u een uitgebreid, uit meerdere stappen bestaand proces dat ervoor zorgt dat uw organisatie volledig voorbereid is op de transitie.

Stap één: Inventariseer alle certificaten

Uw eerste stap zou een volledige inventarisatie van alle certificaten in alle omgevingen moeten zijn. Dit omvat de productie, enscenering, interne systemen, API's, microdiensten, en administratieve dashboards. Veel storingen treden op omdat verborgen of vergeten certificaten niet automatisch worden verlengd.

De inventaris moet de volgende velden bevatten:

- Domeinnamen gedekt

- Validatiemethode gebruikt

- ACME-clientversie

- Verlengingsschema

- Implementatiemethode

- Afhankelijkheidsketens zoals load balancers en reverse proxy's

Stap twee: Upgrade ACME-clients

De tweede stap is ervoor te zorgen dat alle ACME-klanten moderne standaarden zoals ARI ondersteunen, ACME-profielen, en de komende validatie-updates. Oudere cliënten zullen falen als ze worden geconfronteerd met een verminderd hergebruik van autorisaties of een verkorte geldigheid.

Stap Drie: Automatiseer alle DNS-updates

Als uw omgeving afhankelijk is van DNS-01 geldigmaking, automatisering is essentieel. Gebruik DNS-providers die uitgebreide API's bieden en integreer deze API's in uw ACME-client.

Geautomatiseerde DNS-updates beschermen tegen onderbrekingen veroorzaakt door langzame verspreiding, trage goedkeuringen, of handmatige tussenkomst.

Stap Vier: Update verlengingsschema's

Pas uw verlengingsschema's aan zodat ze wekelijks of tweemaal per week worden uitgevoerd. De ACME-klant zal alleen verlengen als dat nodig is, dus frequente controles verhogen de belasting niet.

Veel beheerders kiezen er ook voor om verlengingspogingen over verschillende servers te spreiden om tarieflimieten te vermijden.

Stap vijf: Verbeter monitoring en waarschuwingen

De laatste stap is het verbeteren van de monitoring- en waarschuwingssystemen. Controles op de vervaldatum van certificaten moeten worden geïntegreerd in uw observatiestapel. Waarschuwingen moeten worden geactiveerd lang voordat certificaten bijna verlopen.

Voorbeeld van een robuuste geautomatiseerde verlengingsworkflow

Een praktisch ontwerp voor een betrouwbare verlengingsworkflow omvat systeemservices die regelmatig controles uitvoeren. Deze services activeren vervolgens alleen het herladen van de webserver als dat nodig is. Een typische workflow omvat:

- Een timer die twee keer per week loopt om de ACME-client te activeren

- Een verlengingscontrole die de vervaldatum en ARI-richtlijnen evalueert

- Voorwaardelijke certificaatuitgifte

- Automatische implementatie van het nieuwe certificaat

- Automatisch herladen van de reverse proxy of webserver.

Deze workflow elimineert het risico op storingen en vereist geen handmatige tussenkomst.

Voorbeeldscenario: Migratie voor een middelgroot webhostingbedrijf

Om de uitdagingen en oplossingen te illustreren, denk eens aan een hostingprovider die certificaten beheert voor ruim twintigduizend klantensites. Veel klanten gebruiken aangepaste domeinen met DNS van meerdere externe leveranciers. Voordat het nieuwe beleid wordt aangenomen, de aanbieder moet implementeren:

- Een interne DNS-automatiseringsengine die een breed scala aan DNS-API's ondersteunt

- Een gedistribueerde certificaatbeheerlaag die ARI gebruikt om pieken te voorkomen

- Een pijplijn voor certificaatimplementatie die kan worden geïntegreerd met het hostingcontrolepaneel

- Een feilloos monitoringsysteem dat de vervaldatum van alle virtuele hosts controleert

Dit voorbeeld laat zien hoe complexe omgevingen kunnen profiteren van grootschalige automatisering die het operationele risico vermindert.

Conclusie

De verschuiving van Let’s Encrypt naar een kortere levensduur van certificaten en een veel kortere periode voor hergebruik van autorisaties versnelt de behoefte aan veerkrachtige automatisering en betere DNS-integratie. Door ACME-clients te upgraden, ARI adopteren, voorbereiden op DNS-persistentie, en het implementeren van robuuste monitoring en vernieuwingsorkestratie, u kunt uitval voorkomen en de beveiliging verbeteren.

Begin met het inventariseren van certificaten, upgrade gereedschap, testvernieuwingen in enscenering, en dagelijkse controles en waarschuwingen implementeren, zodat u ruim vóór de definitieve handhaving gereed bent.

Veelgestelde vragen

Waarom verkort Let’s Encrypt de levensduur van certificaten?

Let’s Encrypt verkort de levensduur van certificaten om de veiligheid te verbeteren door het nut van gecompromitteerde sleutels te beperken en de effectiviteit van intrekkingssystemen te versterken.

Zullen deze veranderingen de belasting voor beheerders vergroten??

Ze vergroten de behoefte aan automatisering, maar zodra de automatisering correct wordt ingezet, de werkdruk neemt juist af doordat het proces voorspelbaar en volledig hands-off wordt.

Wat gebeurt er als ik mijn cronjob van zestig dagen blijf gebruiken??

Uw certificaten verlopen vóór de verlenging en veroorzaken serviceonderbrekingen. U moet uw schema bijwerken zodat u veel vaker kunt hardlopen.

Is DNS-PERSIST-01 vereist?

Het is niet vereist, maar het wordt ten zeerste aanbevolen voor omgevingen waar DNS niet programmatisch kan worden bijgewerkt.

Wanneer zal DNS-PERSIST-01 beschikbaar zijn?

De verwachting is dat de lancering binnen is 2026, nadat de IETF de nieuwe validatiestandaard heeft afgerond.